Secu

Un triste record de plus pour les failles Zero-Day !

Par Laurent Delattre, publié le 09 mai 2022

Le nombre de failles Zero-Day, autrement dit de vulnérabilités exploitées avant qu’un patch ne soit disponible, a explosé en 2021. Un triste record qui vient expliquer le ras-le-bol exprimé par les DSI ces derniers mois.

RSSI et DSI sont en pleine déprime comme le démontre le récent rapport « état de la cybersécurité 2022 » de Splunk mais aussi les prises de position assez violentes du CIGREF et du CESIN qui ont tous deux appelé à la mise en place de certifications « qualité et sécurité » pour les logiciels et services et inviter les éditeurs de logiciels à mettre fin « à l’afflux de logiciels vulnérables ».

Deux nouvelles études viennent mettre quelques chiffres expliquant mieux le « ras-le-bol » des responsables de l’informatique et de la cybersécurité.

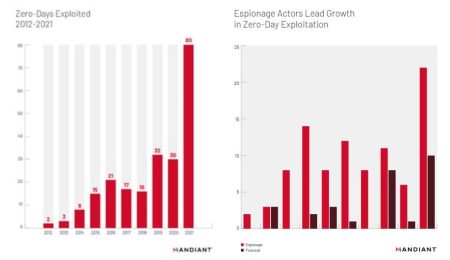

Le nouveau Mandiant Threat Intellifence Report montre que Mandiant a identifié 80 failles « Zero Day » exploitées en 2021, soit plus du double du précédent record qui datait de 2019 ! Les groupes d’espionnage sponsorisés par des états continuent d’être les principaux acteurs exploitant les failles Zero-Day. Mais la proportion d’acteurs à motivation financière déployant des exploits Zero-Day est en nette augmentation : Près d’un acteur identifié sur trois exploitant des failles Zero-Day en 2021 avait une motivation financière (notamment au travers des ransomwares, grands exploiteurs de ces failles).

On notera que, selon Mandiant, la Chine reste le principal exploitant de ces failles Zero Day, devant la Russie et la Corée du Nord, même s’il reste toujours très compliqué de s’assurer de l’origine exacte des attaquants.

Les environnements d’Apple, Google et Microsoft sont les plus touchés par ces attaques s’appuyant sur des failles Zero Day.

Un autre rapport signé cette fois de l’équipe Project Zero de Google vient conforter l’analyse de Mandiant. Les chercheurs de Google ont ainsi dénombré 58 failles zéro-day largement exploitées en 2021, contre 25 en 2020 et 21 en 2019. Là encore, les chiffres 2021 sont le double des années précédentes et marquent un nouveau record depuis 2014, date de début des études Project Zero sur le sujet.

Project Zero a ainsi repéré 10 failles « 0-Day » dans Chromium (et donc dans Chrome et Edge), 10 dans Windows, 7 dans Safari (WebKit), 7 dans Android, 5 dans iOS, 5 dans Exchange Server et 4 dans le vieillissant et désormais abandonné Internet Explorer.

En outre, les chercheurs de Project Zero notent un intérêt important des hackers pour les apps de messagerie instantanée. Cependant, une seule faille « Zero Day » a été largement exploitée : elle concernait iMessage et a notamment été utilisée par le fameux spyware Pegasus.

Project Zero s’est aussi intéressé au temps de réaction des éditeurs sur les bugs et vulnérabilités remontés par ses chercheurs. Entre 2019 et 2021, ces derniers ont repéré 376 vulnérabilités nouvelles. Parmi elles, 84 failles pour Apple, 80 pour Microsoft, 56 pour Google et 25 pour Linux.

La bonne nouvelle, c’est que la très grande majorité des bugs ont été corrigés dans le temps de 90 jours laissés par les ingénieurs Google avant divulgation. En moyenne Microsoft met 83 jours pour lancer un correctif, Apple met 69 jours, Google 44 jours et Linux 25 jours (de quoi alimenter la thèse selon laquelle l’univers open source corrige plus rapidement ses failles). Autre bonne nouvelle, le temps de réaction des éditeurs semble de plus en plus rapide au fil des années.

Bien sûr, les entreprises utilisent de plus en plus de logiciels et services. Et plus il y a de logiciels et services, plus il y a de codes vulnérables. Mandiant et Project Zero s’accordent également pour reconnaître que ces chiffres records sont aussi probablement gonflés par l’amélioration des outils de détection à base de ML qui contribuent forcément à davantage de détections.

Néanmoins, ces chiffres ne vont évidemment pas rassurer des DSI et des RSSI désormais noyés dans un flux incessant de patchs à installer…

Sources :

Zero Tolerance: More Zero-Days Exploited in 2021 Than Ever Before

The More You Know, The More You Know You Don’t Know

À lire également :

Cybersécurité 2022 : DSI et RSSI balancent entre le ras-le-bol et l’action

L’ANSSI publie son rapport annuel sur la menace informatique en 2021… et il n’est pas rassurant !

Google va racheter Mandiant. C’est officiel.

Cybersécurité : 10 prévisions pour 2022

De l’intérêt des assurances cybersécurité