Secu

Attaques par ingénierie sociale, quand les hackers jouent avec nos émotions

Par La rédaction, publié le 30 novembre 2022

“Le maillon faible de toute chaîne de sécurité, c’est l’utilisateur”. Cet adage moderne met en exergue une réalité : les cybercriminels obtiennent un accès aux SI en jouant sur les émotions, les peurs, l’appât du gain, la sensibilité à l’urgence des utilisateurs. Des attaques par ingénierie sociale qui font mouche bien trop souvent…

Par Matthieu Jouzel, Solutions Engineer de BeyondTrust

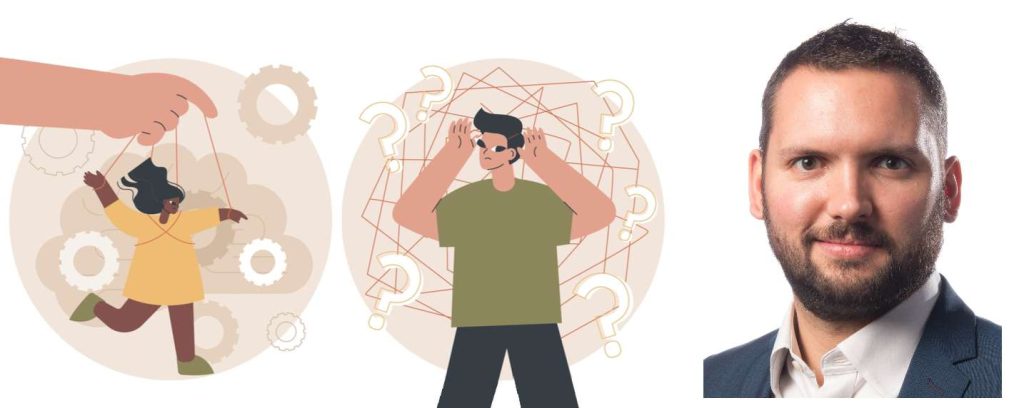

Les êtres humains sont animés par des émotions, la peur, la curiosité, la colère. Les agresseurs usant d’attaques par ingénierie social vont vouloir s’en servir à leur profit, par la manipulation. La personne visée va alors recevoir des e-mails, des textes et des publications voués à provoquer des émotions en elle.

Le cybercriminel peut par exemple manipuler sa victime pour qu’elle clique sur un lien infecté par un malware, autorise l’accès à un actif (contournement d’authentification MFA), divulgue des informations confidentielles, comme des identifiants, compromettant de fait la sécurité des accès. L’attaquant exploite alors ce défaut de vigilance pour accéder, sans y être autorisé, à des informations privées, des actifs ou d’autres ressources précieuses.

La victime d’une attaque d’ingénierie sociale peut aussi aider sans le savoir le criminel rien qu’en se connectant à ce qu’il croit être un site web légitime où seront collectés des données ou mots de passe secrets, en cliquant sur un lien malveillant ou une pièce jointe infectée reçu par e-mail, message instantané, SMS, etc., ou encore en acceptant de bonne foi de divulguer des données personnelles, sensibles ou financières par e-mail, conversation téléphonique ou message texte sous couvert de relations de confiance.

À LIRE AUSSI :

Mais quels sont les facteurs humains ciblés par les cybercriminels ?

La confiance – Les êtres humains ont tendance à se fier à l’autorité d’organisations familières. Considérer qu’une notification puisse être légitime de par la seule apparence d’autorité de l’entité ou même la probabilité qu’elle puisse vouloir contacter la cible peut la rendre vulnérable à une tentative frauduleuse. Ce n’est pas parce que l’on a un compte chez Bank of America que la communication reçue est nécessairement légitime. Il est crucial de vérifier la source. Faire confiance, d’accord, mais vérifier dans tous les cas avant d’agir.

L’ignorance – les techniques d’ingénierie sociale sont souvent à la pointe de l’innovation, si bien qu’il est fréquent que les utilisateurs ne sachent même pas ce qu’ils doivent repérer pour éviter de devenir une cible et une victime. Ceci oblige chacun à faire preuve de vigilance et à se tenir informé des dernières techniques employées.

Les perceptions erronées – il n’est pas rare que des utilisateurs pensent qu’ils ne sont pas suffisamment importants pour pouvoir intéresser des cybercriminels. Les victimes pensent à tort que des pirates ne perdront pas de temps à collecter des informations et personnaliser une attaque pour les viser, encore moins à nouer des relations régulières avec elles pour obtenir des informations. Il ne faut jamais sous-estimer l’importance de ses propres informations personnelles.

Les hypothèses – les victimes pensent à tort que les cybermenaces procèdent uniquement par ordinateur et non par téléphone, messages texte ou même courrier postal. Or les cybercriminels suivent les fils de conversation (par e-mail entre collègues par exemple), ils connaissent les comptes de leurs cibles et même les entreprises avec lesquelles elles ont l’habitude de travailler. C’est d’autant plus vrai quand ils ont pu se procurer des informations après avoir piraté une autre entreprise ou personne.

Lorsqu’ils vivent des réactions émotionnelles, les humains ne se comportent pas toujours de façon rationnelle. Les cybercriminels vont vouloir en profiter et choisiront d’envoyer des contenus opportuns, au bon moment, pour susciter une réaction émotionnelle. Dans le cas d’une attaque par ingénierie sociale, les agresseurs utilisent des tactiques trompeuses pour susciter une réponse émotionnelle (peur, colère, excitation, curiosité, empathie, amour, culpabilité, tristesse, etc.) ou pour abuser de l’ignorance de la personne et ainsi l’inciter à agir en son sens. Le mieux lorsque l’on est soumis à ses émotions est donc de rester calme, d’analyser la demande et de réfléchir. Les cybercriminels sont des escrocs et ils sont rusés !

À LIRE AUSSI :