Secu

ITDR : le futur de la protection des identités numériques ?

Par La rédaction, publié le 11 septembre 2024

L’ITDR (Identity Threat Detection and Response) s’impose progressivement dans l’arsenal défensif des entreprises, face à la sophistication croissante des cyberattaques ciblant les identités numériques. En renforçant les systèmes IAM avec des mécanismes de détection et de réponse, l’ITDR offre une protection proactive contre le vol d’identité, l’accès non autorisé aux comptes privilégiés et d’autres menaces critiques.

Par Guillaume Gellusseau, consultant IAM chez Synetis

Les technologies évoluent toujours plus rapidement au fur et à mesure que les années se succèdent. Ces évolutions provoquent malheureusement, contre notre gré, une accentuation et un renforcement des méthodes utilisées par les cyber-attaquants pour s’emparer de nos identités et compromettre nos données. À ce titre, le constat chez les PME est plutôt inquiétant, puisque dans le cas d’une cyberattaque, 60% d’entre elles sont contraintes de cesser leur activité.

Il est ainsi primordial pour les entreprises de se doter de solutions d’ITDR (Identity Threat Detection & Response) dont l’objectif est justement de renforcer la sécurité des identités, aujourd’hui l’un des principaux vecteurs des attaques informatiques.

Comprendre ce qu’est l’Identity Threat Detection and Response (ITDR)

L’ITDR est un concept relatif à la cybersécurité inventé par la société Gartner en 2022. Il s’agit d’un ensemble d’outils, de processus et de bonnes pratiques, axé sur la protection des infrastructures basées sur l’identité.

Cette discipline vise à ajouter une couche de sécurité complémentaire aux systèmes d’IAM, et est d’ailleurs assez voisine des solutions de détection plus répandues telles que les EDR (Endpoint Detection & Response) ou les NDR (Network Detection & Response). Ces dernières permettent, pour l’une, de détecter les cyber-menaces ciblant des terminaux, et pour l’autre, de détecter les comportements anormaux en analysant le trafic réseau.

L’ITDR se concentre dans un premier temps sur la détection rapide des menaces telles que les tentatives d’hameçonnage et de vol d’identité, les attaques par ransomware, les accès suspects à un compte à privilège, etc.

Dans un second temps, ce dernier va s’évertuer à apporter une réponse adéquate afin de minimiser les impacts et de restaurer les systèmes touchés à leur état normal.

Le 3e et dernier axe des stratégies et produits d’ITDR réside dans leur capacité de prévention et de surveillance. En effet, ceux-ci vont s’appliquer à identifier les vulnérabilités sur la surface d’attaque avant même qu’elles ne se produisent.

Pour parvenir à détecter les menaces, les solutions d’ITDR s’appuient sur des processus de « threat intelligence » qui permettent de comprendre et d’analyser en permanence le niveau de menace informatique. Elles utilisent également l’analyse comportementale et ont aussi recours à l’analyse des logs.

Pour libérer son plein potentiel, l’ITDR se couple avec l’IAM et viennent, de concert, prendre en charge plusieurs éléments, en fonction de la maturité et de la taille des équipes de sécurité. C’est le cas par exemple avec l’implémentation du MFA (Multi-Factor Authentication), le déploiement de solutions de PAM (Privileged Access Management), la mise en place de contrôles d’accès via des rôles séparés ou le monitoring de l’Active Directory. C’est aussi le cas avec l’analyse et la correction des configurations et des politiques mises en place au sein des solutions d’IAM, la surveillance en temps réel des comportements et des utilisateurs, la création de tableaux de bords et d’alertes, via un SIEM par exemple.

Enfin, l’évaluation des risques, l’apprentissage automatique pour comprendre les comportements et les événements anormaux, ou encore la capacité d’isolation des systèmes infectés couplée à une collecte de données (analyse forensic future), sont autant d’éléments que l’IDTR peut intégrer.

L’ITDR apporte aux organisations de nombreuses fonctionnalités afin de leur garantir une sécurisation élevée en matière d’identité numérique. Ce dernier utilise d’ailleurs le très connu framework MITRE ATT&CK, offrant une base de connaissance solide pour pouvoir détecter les intrusions. En effet, ce framework est constitué d’une base de connaissances documentant les tactiques, techniques et procédures utilisées par les adversaires pour mener des cyber-attaques.

L’ITDR est également utile pour empêcher la compromission des comptes d’administrateurs qui sont généralement une cible de choix pour les attaquants puisqu’ils permettent d’obtenir des accès à privilèges rapidement. Enfin, l’ITDR est en mesure de s’inscrire dans un modèle ZeroTrust, qui part du principe que tous les appareils connectés ne doivent pas, par défaut, être considérés comme étant des appareils de confiance.

L’ITDR en pratique

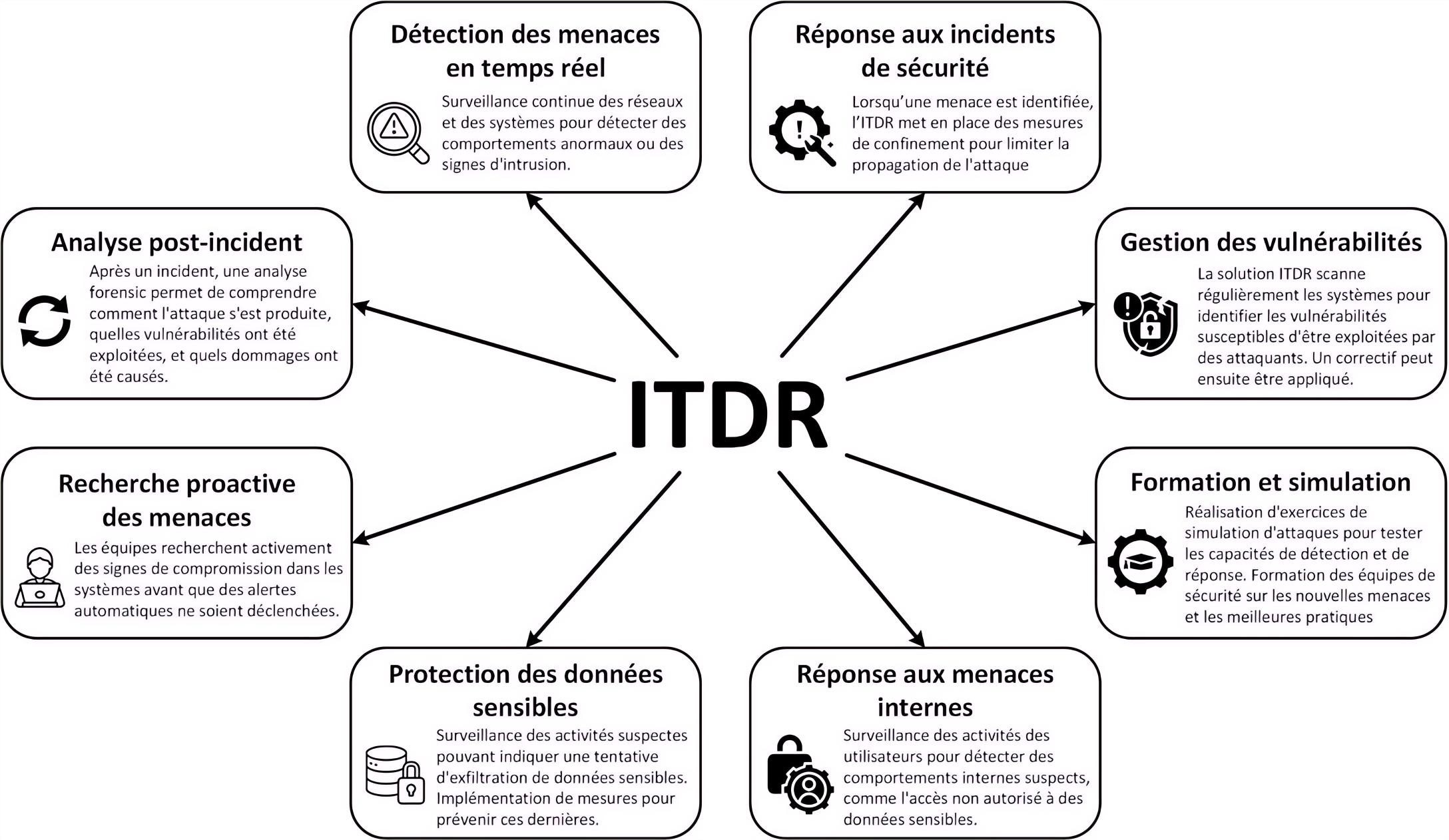

Afin d’implémenter le concept de l’ITDR au sein d’une entité, voici ci-dessous les principaux processus et pratiques à mettre en place afin de couvrir une large partie de la surface d’attaque :

Voyons, maintenant, un exemple concret d’application de l’ITDR au sein d’une société. Nous sommes en juillet 2024, les jeux-olympiques sont sur le point de débuter. La menace cyber est redoutable et malheureusement, la société bancaire fictive, que nous appellerons “Banque Z”, va subir une tentative d’attaque via une élévation de privilèges. Immédiatement, les systèmes de surveillance ITDR lèvent une alerte à destination de l’équipe IT : des tentatives d’accès anormales à des comptes à privilège sont détectées. L’ITDR va mettre en place automatiquement des mécanismes de désactivation ou de limitation des comptes suspectés. Ensuite, après une analyse des logs de connexion, l’équipe IT identifie bel et bien une technique d’escalade de privilèges décrite dans le MITRE ATT&CK, impliquant une manipulation de jetons d’accès qui pourrait permettre à un attaquant d’obtenir un accès au SI de la banque Z. Immédiatement, l’équipe IT va révoquer les privilèges des comptes compromis, protégeant ainsi la banque Z d’une compromission dramatique.

Pour la mise en œuvre d’un tel système, la société Gartner a dressé une liste (non exhaustive) de divers fournisseurs de solutions d’ITDR : Authomize, CrowdStrike, Gurucul, Microsoft, Netwrix, Oort, Proofpoint, Semperis, SentinelOne, Silverfort, etc.

Durant les années à venir, l’ITDR sera au cœur des préoccupations des entreprises du fait que ce dernier soit une composante essentielle de la sécurité des identités. Ces solutions permettront de protéger les salariés, les données sensibles et de préserver la réputation des sociétés. Investir dans l’ITDR, c’est garantir la protection du capital humain et des actifs numériques contre des risques toujours plus accrus.

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :