Secu

Attaques via les écosystèmes : les nerfs des DSI à rude épreuve

Par La rédaction, publié le 24 octobre 2023

En quelques semaines, Pôle emploi, Engie, Alptis ou encore Airbus ont subi des intrusions et/ ou des vols de données. Point commun de toutes ces attaques, elles ont utilisé des failles chez des partenaires des entreprises finalement infectées. Des attaques à la supply chain qui prennent une multitude de formes et contraignent les DSI à plus de méfiance.

Nous l’évoquions dans le numéro 2286 d’IT for Business, Pôle emploi a eu la mauvaise surprise cet été de retrouver un fichier contenant des données personnelles de dix millions de demandeurs d’emploi en vente sur le darkweb. Un prestataire luxembourgeois de services pour centres d’appels l’avait mal protégé.

Quelques semaines plus tard, Engie reconnaissait la perte d’un fichier concernant environ 110 000 de ses clients, qu’un hacker se disant éthique avait subtilisé sur un site internet géré par un prestataire informatique du groupe.

Entre temps, la mutuelle Alptis a fait l’objet d’une attaque par « password spraying », les mots de passe en question ayant été dérobés lors de précédentes intrusions sur des sites mal protégés, où des clients d’Alptis les avaient utilisés.

Enfin, courant septembre, Airbus a reconnu que les informations personnelles de 3 200 de ses partenaires commerciaux avaient été dévoilées sur le darkweb : le pirate s’était infiltré grâce à un malware activé sur le poste d’un employé d’une compagnie aérienne cliente d’Airbus, en l’occurrence Turkish Airlines.

À LIRE AUSSI :

Du Zero Trust…

Ces exemples ont de quoi donner des sueurs froides aux DSI et aux RSSI. Les injonctions contradictoires de leurs dirigeants, à savoir s’ouvrir aux écosystèmes d’une part, toujours plus sécuriser les échanges d’autre part, le tout sous budget contraint, tiennent de la gageure.

La solution à envisager : tout interdire tant que tout n’est pas vérifié, auditer sans faille et sans cesse les interactions avec les partenaires. Soit une approche Zero Trust, c’est-à-dire la réponse technique à une paranoïa toujours plus nécessaire. Plus facile à dire qu’à mettre en oeuvre au demeurant.

… Mais d’abord une prise de conscience

Un récent rapport de l’International Underwriting Association constate d’ailleurs que les périls à la supply chain numérique n’ont pas reçu l’attention qu’il faudrait et en tout cas moins d’attention que bien d’autres risques cyber. “Il est important pour une entreprise d’avoir une compréhension approfondie de ses relations extérieures afin de pouvoir les intégrer dans un plan global de gestion des risques“, indique le rapport. “La plupart des organisations s’appuient sur un ensemble complexe de vendeurs, de technologies et de fournisseurs externes pour atteindre leurs objectifs commerciaux. Mais ces relations comportent des risques inhérents“.

Outre les partenaires Business de l’entreprise, le rapport rappelle que les entreprises doivent aussi s’inquiéter des “Single Point of Failure” que peuvent constituer chaque fournisseur de services numériques de l’entreprise, chaque logiciel utilisé (ainsi que les bibliothèques open source utilisées pour les construire), chaque agrégateur de données utilisé et chaque système de paiement.

Des cyberattaques à la supply chain qui explosent

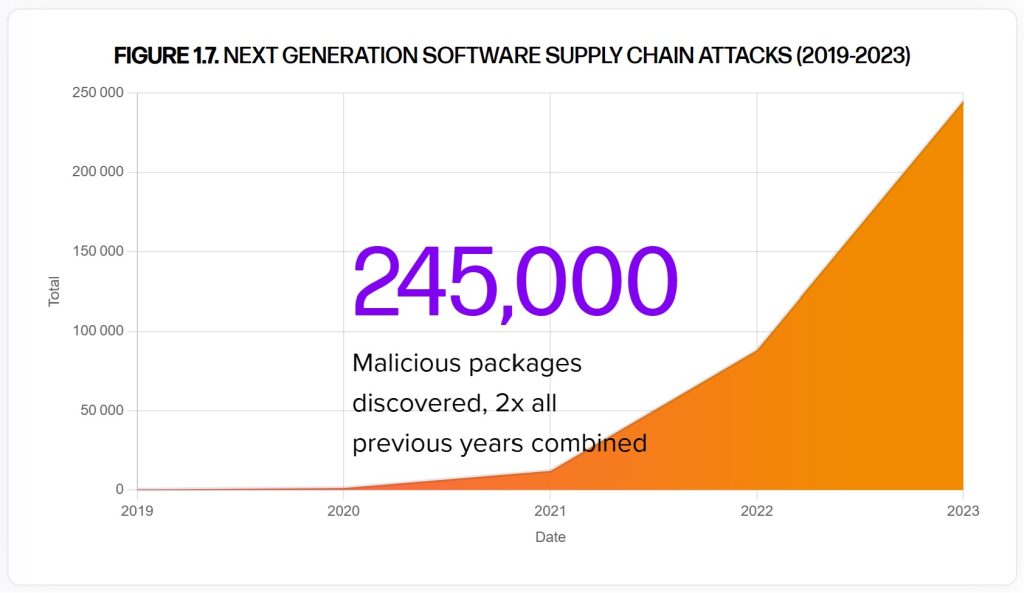

Dans son 9ème rapport annuel sur la “Supply Chaine logicielle”, Sonatype note avoir déjà recensé en 2023 deux fois plus d’attaque sur la chaîne logicielle que le cumul des années 2019 à 2022 !

Deux fois plus d’attaques en 2023 que sur les années 2019 à 2022 cumulées!

Notamment en cause les failles trop répandues au sein des bibliothèques et logiciels open source utilisés en entreprise. Pourtant, selon ce rapport 96% des vulnérabilités sont évitables, il suffirait d’avoir une politique de patching cohérente et efficace ainsi que les bons outils pour scanner les composants utilisés et qui devraient être mis à jour.

Autant dire que DSI et RSSI n’ont pas fini de se battre pour protéger la supply chain logistique de leur entreprise tout comme leur supply chain logicielle. Tout ceci sur fond de “ras le bol” des responsables informatiques pour qui l’amoncellement de failles au sein d’un amoncellement de logiciels et services n’est désormais plus humainement gérable.

À LIRE AUSSI :