Secu

Des attaques DDoS en croissance de 550%

Par Laurent Delattre, publié le 28 février 2025

Un temps passé de mode, les attaques DDoS, ou attaques par déni de service, ont fait un retour en force depuis cinq ans. Chaque année leur nombre et leur intensité battent de nouveaux records. Et 2024 a atteint de nouveaux sommets, selon un nouveau rapport Radware.

Une escalade significative – tant en termes de fréquence que de sophistication – des attaques visant les réseaux, les applications web et les API… Voilà l’enseignement essentiel du dernier rapport Radware qui dresse un panorama des cyberattaques en 2024. Avec en point de mire, les attaques DDoS qui ont augmenté de près de 550% par rapport à 2023 !

La statistique est affolante. À la fois outil de chantage, de perturbation économique, et de déstabilisation géopolitique, selon les cibles visées et les motivations des commanditaires, les attaques DDoS demeurent l’une menace des principales menaces du monde cyber. Cette progression de plus de 500% est largement alimentée par l’utilisation de techniques avancées au niveau de la couche application (Layer 7) telles que les attaques HTTP/2 Rapid Reset et Continuation Flood qui ont donné un nouvel élan à ce type de cybermenace depuis 2023. Car ces méthodes permettent de submerger les infrastructures critiques sans recourir aux techniques volumétriques traditionnelles.

Des incidents marquants illustrent cette tendance : par exemple, certaines institutions financières ont été la cible d’attaques record, avec des pics de trafic atteignant 14,7 millions puis 16 millions de requêtes par seconde (RPS) sur plusieurs jours. Ces attaques, bien que sophistiquées, ont souvent été atténuées grâce aux solutions de protection des infrastructures. Des solutions mises à rude épreuve puisqu’elles doivent filtrer des milliards de requêtes malveillantes tout en laissant passer le trafic légitime.

La stratégie du « Low & Slow »

Au-delà des attaques orientées vers la couche application, le rapport Radware détaille également l’évolution des attaques réseau DDoS (couches 3/4). Bien que leur fréquence ait connu une progression plus modeste par rapport aux attaques web, leur volume et leur durée ont considérablement augmenté. En particulier, les stratégies « low and slow » – caractérisées par un faible débit de paquets mais prolongées dans le temps – ont vu leur durée moyenne passer de 4,6 heures en 2023 à près de 9,7 heures en 2024. Ce mode opératoire, difficile à détecter et à mitiger, force aujourd’hui les équipes de sécurité à repenser leurs dispositifs de surveillance et de défense.

Les attaques par amplification demeurent également une composante majeure du paysage DDoS. Les attaques par amplification sont un type de cyberattaque où l’attaquant utilise des techniques spéciales pour augmenter le volume de trafic envoyé à une cible, rendant ainsi le réseau ou le service de la cible indisponible. Selon le rapport Radware, le recours aux « attaques par UDP » et « aux techniques d’amplification DNS », deux techniques d’amplification bien connues, représente 65 % des attaques d’amplification recensées et continue de constituer une menace redoutable pour les infrastructures réseau.

Entre DDoS-for-hire et Hacktivisme

Cette explosion des attaques DDoS s’explique par l’un des autres enseignements de ce rapport : la démocratisation de la capacité offensive grâce aux services DDoS-for-hire. Ces plateformes, accessibles même aux individus disposant de peu de compétences techniques, permettent de louer des botnets et de lancer des attaques à grande échelle. La baisse de la barrière technique et la facilité de commissionner des attaques rendent ces services d’autant plus menaçants. Surtout, ils ouvrent l’accès à un plus vaste public d’attaquants.

Pas étonnant, dès lors, que le rapport souligne aussi le rôle croissant du hacktivisme dans le paysage des attaques DDoS. Des groupes comme NoName057(16) ont non seulement revendiqué un nombre croissant d’attaques – avec une hausse de 20 % des attaques revendiquées sur Telegram en 2024 – mais ont également commencé à former des alliances stratégiques avec d’autres groupes pro-russes ou pro-palestiniens. Ces coopérations permettent de combiner des ressources et des techniques, renforçant ainsi l’impact des attaques contre des cibles politiques et institutionnelles.

On remarquera au passage que, la plateforme Telegram, malgré des tentatives de renforcement de la modération suite à l’arrestation de son fondateur, reste un canal privilégié pour la coordination de ces campagnes DDoS. Ses fonctionnalités d’anonymat, la botification et les services de paiement en cryptomonnaie facilitent la mise en place d’attaques coordonnées et la commercialisation des services DDoS.

En août 2024, le fondateur et PDG de Telegram, Pavel Durov, a été arrêté par les autorités françaises pour des accusations de modération de contenu inadéquate, qui aurait permis la prolifération d’activités criminelles sur la plateforme. Cette arrestation a provoqué des réactions significatives au sein de la communauté hacktiviste. Plusieurs groupes pro-russes ont lancé des cyberattaques contre des entités françaises sous le hashtag de campagne #FreeDurov, ciblant des sites web tels que la Cour nationale de France et le Tribunal de Paris.

Les tensions géopolitiques, notamment liées au conflit entre la Russie et l’Ukraine, aux élections dans plusieurs régions (comme l’Inde et l’UE) et à d’autres événements internationaux, ont servi de catalyseur pour ces cyberopérations. Les attaques DDoS servent autant à perturber des services essentiels qu’à envoyer un message politique. Parmi les pays les plus affectés, l’Ukraine arrive en tête avec plus de 2 000 cyberattaques revendiquées, tandis qu’Israël en a subi environ 1 550 selon les données recueillies.

Et bien évidemment l’IA…

Enfin, le rapport aborde l’intégration croissante de l’intelligence artificielle (IA) dans le domaine de la cybercriminalité. Si l’on connait bien ses usages dans les campagnes de phishing et de deepfakes, l’IA trouve aussi ses usages pour optimiser et automatiser les campagnes DDoS en adaptant en temps réel les tactiques de contournement des défenses et pour réduire la barrière à l’entrée pour de nouveaux cybercriminels grâce à des outils automatisés et accessibles.

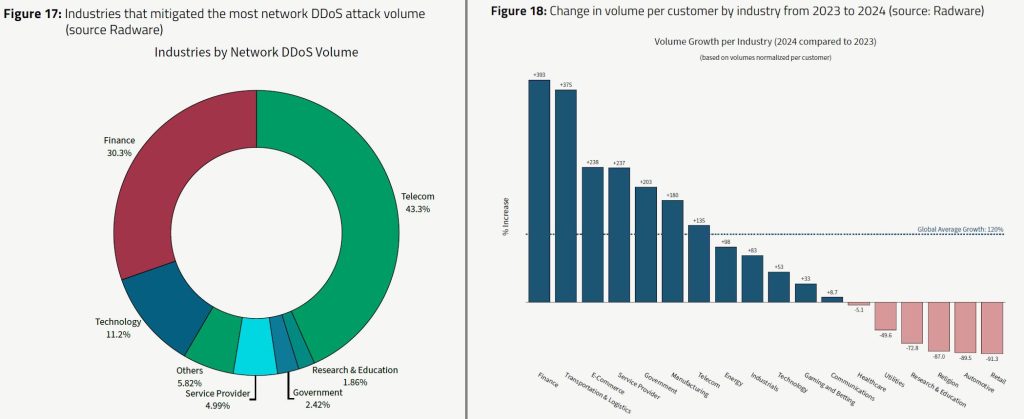

Le secteur des télécommunications a largement été visé, les attaques le ciblant ayant représenté 43 % du volume mondial des attaques DDoS sur les réseaux, suivies par le secteur financier avec 30%. Croissant plus rapidement que la moyenne mondiale de 120%, le secteur financier a connu la plus forte augmentation du volume d’attaques par organisation avec une hausse de 393% pour cent d’une année sur l’autre, suivi par le transport et la logistique (375%), le commerce électronique (238%) et les fournisseurs de services (237%).

Au final, ce rapport vient rappeler que les attaques DDoS sont une menace sérieuse pour les entreprises de toutes tailles. Elles peuvent perturber les opérations, entraîner des pertes financières et nuire à la réputation d’une entreprise. Or ces attaques deviennent de plus en plus sophistiquées et difficiles à atténuer. Pour les DSI et les RSSI, il est l’heure de renforcer les protections DDoS et s’assurer qu’elles protègent autant le réseau que les applications mais aussi l’heure de renforcer les surveillances et la veille technologique car les attaques évoluent vite.

À LIRE AUSSI :

À LIRE AUSSI :