Secu

L’Agence européenne de cybersécurité souligne la montée en puissance du hacking

Par La rédaction, publié le 04 novembre 2022

Le dernier rapport de l’Agence européenne dédiée à la cybersécurité, l’ENISA, dresse un état des lieux plutôt sombre. La guerre en Ukraine a boosté les activités des hackers comme la complexité de leurs attaques.

Cette dixième édition du rapport ENISA Threat Landscape 2022 (ETL) identifie les principales menaces, tendances, acteurs de la menace et techniques d’attaque. Il cherche également à comprendre les motivations des attaquants, les impacts des attaques et apporte quelques pistes de remédiation et des « mesures d’atténuation pertinentes ».

Pour rappel, l’ENISA a été créée en 2004 avec le rôle de contribuer à la politique de l’Union en matière de cybersécurité, d’améliorer la fiabilité des produits, services et processus TIC à l’aide de schémas de certification de cybersécurité.

À LIRE AUSSI :

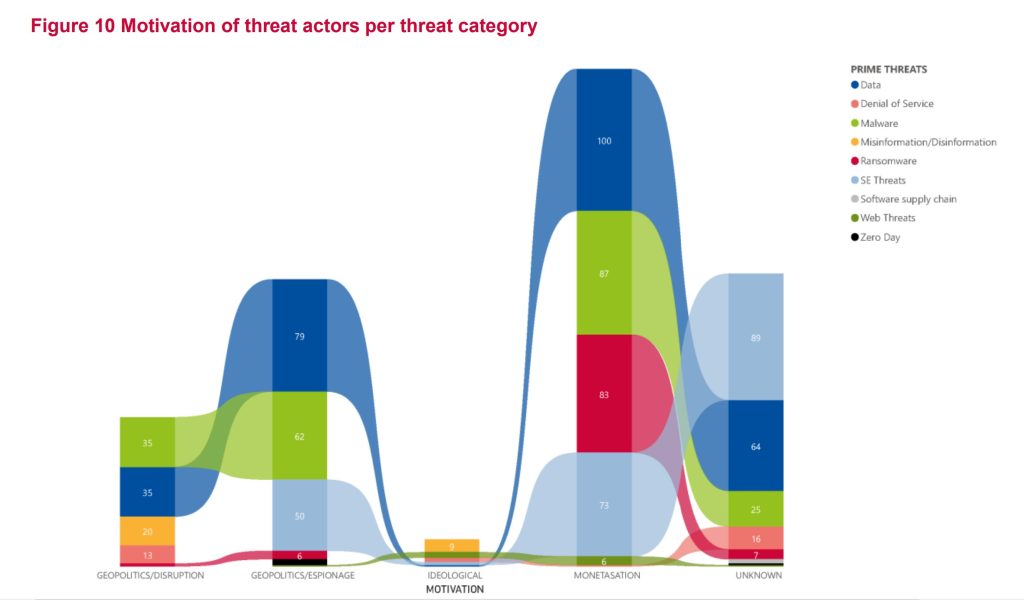

Le rapport note un changement profond de la cybercriminalité – qualitatif comme quantitatif – depuis la guerre en Ukraine. Selon les experts de l’Agence, le conflit, « perçu comme un environnement de plus en plus permissif » a été un facteur déclenchant pour les hackers. Il a été l’occasion pour des « hacktivistes » de s’engager dans un camp ou dans l’autre. Et pour des hackers de redoubler d’activité sans que les frontières entre ces deux types de profils soient toujours très claires. Seul constat indéniable, les motivations politiques (re)deviennent une motivation de poids pour une partie des hackers et la cyberguerre est aujourd’hui une arme au même titre que l’armée de terre, de l’air ou la marine.

Sur le terrain, les cyberattaquants se sont confrontés à des systèmes de défense améliorés et se sont adaptés. Le rapport souligne une utilisation croissante de vulnérabilités Zéro Day pour outrepasser les défenses, d’autant plus quand celles-ci sont réparties en profondeur.

Les vulnérabilités les plus sensibles sont bien connues : les macros VBA ou l’Active Directory de Microsoft, les appliances de Pulse Secure et de Fortinet, ou encore, la faille de Log4j… Et, bien sûr, la migration en cours des organisations vers le cloud a amené les hackers à cibler beaucoup fréquemment les infrastructures et services cloud.

Le rapport souligne également l’activité des groupes spécialisés dans les ransomwares contre les infrastructures VMWare vSphere et les plateformes ESXi. D’où l’importance aujourd’hui de coller au plus près des patchs de sécurité de VMware afin de fermer aussi vite que possible les portes ouvertes par les multiples vulnérabilités récemment découvertes.

Si les ransomwares sont toujours d’actualité comme les malwares, les attaques par déni de service reviennent elles aussi en force. Les attaquants utilisent notamment les dispositifs IoT pour mener leurs attaques massives en appui notamment sur les équipements de Netgear, D-Link ou Dasan.

Côté quantitatif, les experts de l’Agence ont recensé 70 groupes actifs et, parallèlement, une banalisation du “hacking as a service”. Les chiffres sont éloquents. L’ENISA a recensé le nombre d’attaques par ransomwares, seulement celles déclarées bien sûr, et le volume de données concerné entre mai 2021 et juin 2022. Résultat, en mai 2021, 8 Tera-octets étaient volés… pour un total sur 13 mois de 136 Tera-octets en juin 2022.

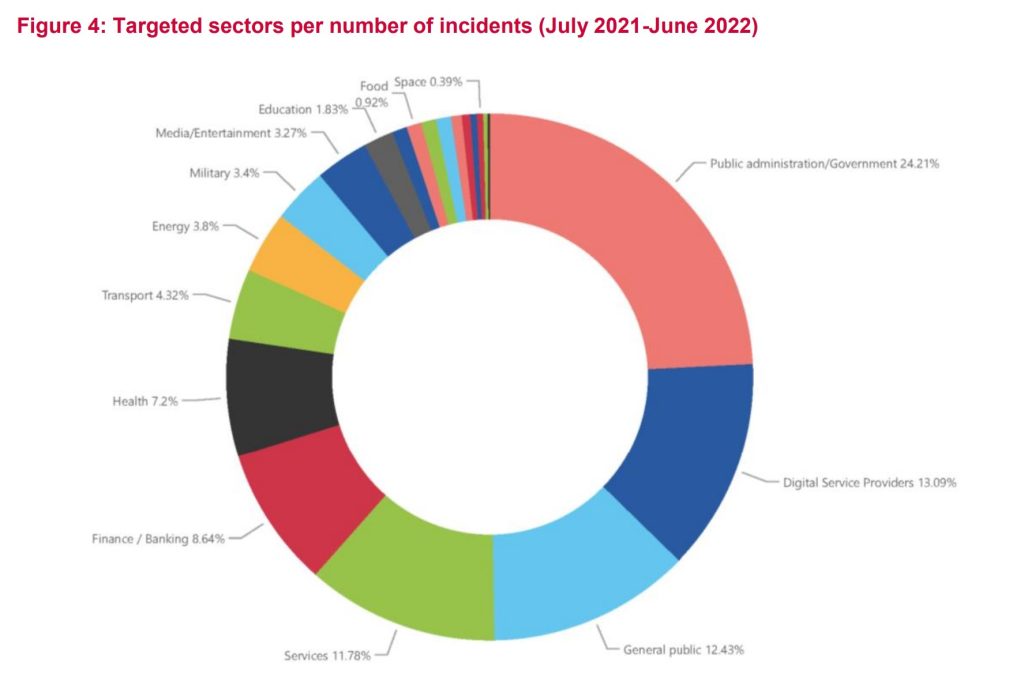

Autre tendance lourde, si tous les secteurs économiques sont attaqués, le secteur public est particulièrement – et de plus en plus – touché. Entre juin 2021 et juin 2022, les attaques contre les administrations et les gouvernements ont représenté près d’un quart du total des attaques rapportées.

Le rapport a également cherché à mesurer les impacts de ces attaques, sur plusieurs plans, économiques, sur l’IT, physiques et sociaux. Sans grande surprise, ces impacts demeurent très largement inconnus et de toutes façons presque jamais communiqués par les intéressés.

La fin du rapport liste une série de recommandations et de mesures à mettre en place pour réduire les risques. Et le moins que l’on puisse dire, c’est qu’il y a du pain sur la planche…

À LIRE AUSSI :