Secu

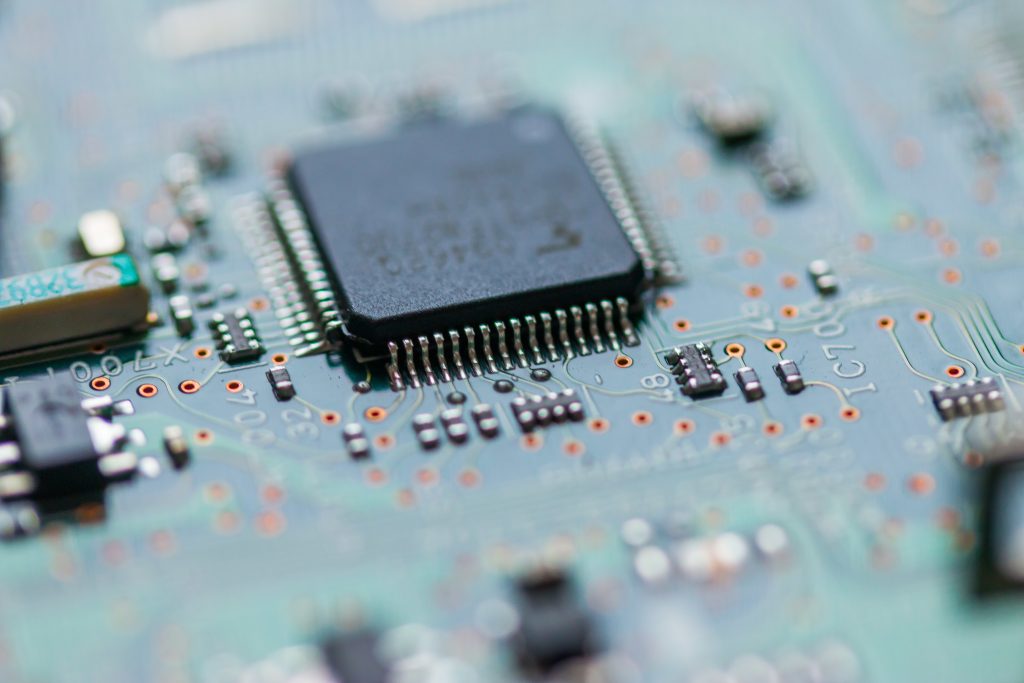

Failles dans les puces Epyc et Ryzen d’AMD : oui, mais…

Par Jacques Cheminat, publié le 14 mars 2018

Surfant sur la vague des vulnérabilités Spectre et Meltdown, des experts d’une société israélienne, CTS Lab, ont découvert 13 failles touchant les processeurs Ryzen et Epyc d’AMD. La communauté de la sécurité est très critique sur le fond et sur la forme de ces révélations.

Il y aura un avant et un après Meltdown et Spectre, les failles touchant principalement les puces Intel ont mis en émoi l’ensemble des acteurs de l’IT, du fabricant de PC et de serveur aux fournisseurs de cloud. Parmi les alternatives à la dominance d’Intel, AMD partait favori, notamment dans le domaine des serveurs avec le lancement de plusieurs produits intégrant les récentes puces Epyc.

Relativement épargné après Meltdown et Spectre, l’accalmie a été de courte durée pour le fondeur. Une société israélienne, CTS Lab a annoncé avoir découvert 13 failles dans les puces Ryzen (à destination du grand public) et Epyc (pour les serveurs). L’histoire débute par une analyse des récentes puces AMD et la découverte d’un bout de code s’apparentant à une porte dérobée trouvé ultérieurement dans un ancien firmware d’ASMedia. Les experts de CTS Lab décident alors de pousser les recherches et dénichent 13 vulnérabilités.

4 familles de vulnérabilités

Parmi les brèches, le rapport en distingue 4 principales déclinables en plusieurs variantes : MasterKey, Ryzenfall, Fallout et Chimera. La première exploite plusieurs vulnérabilités du firmware du Secure Processor (élément ARM en charge du chiffrement des données) et éviter les fonctions de sécurisation comme SEV (Secure Encrypted Virtualization) et fTPM (Firmware Trusted Platform Module). De son côté Ryzenfall donne la capacité de contrôler le Secure Processor, ainsi que de lire et d’écrire des données dans la zone de mémoire protégée comme SMRAM et Windows Credential Guard (via VBS).

La faille Fallout est souvent associée avec Ryzenfall, car elle accède aussi à la zone de mémoire protégée, mais ajoute le contournement du système de protection de flash du BIOS. Enfin, Chimera s’appuie sur 2 backdoor, une dans le firmware et l’autre dans le hardware (via les ASIC). La vulnérabilité autorise l’injection de code malveillant dans l’architecture interne des chipsets (8051 en l’occurrence) des puces. Le chipset peut être utilisé comme un intermédiaire pour mener des attaques via des périphériques USB, SATA, PCIe ou par WiFi, Bluetooth et réseau.

Un plan de communication dénoncé

Tout est donc mis en place pour que ces 13 failles constituent un Armageddon pour AMD. La communauté de la sécurité est cependant très critique sur la manière dont CTS Lab a mis en scène ces annonces. Depuis Heartbleed, les sociétés de sécurité créent par exemple des sites web dédiées à leur découverte. CTS Lab en a fait de même pour les 13 failles sur les puces AMD, avec des vidéos et des présentations très profesionnelles. Autre point d’agacement de la communauté, l’éditeur israélien a laissé 24 heures au fondeur pour corriger les failles.

AMD indique avoir été averti de la publication vendredi dernier. Un délai trop court pour se retourner. L’absence de documentation technique sur les exploits est aussi taclée par la communauté pour valider les brèches trouvées. CTS Lab a demandé à Trail of Bits d’analyser ses recherches. Résultat, les failles et les PoC fonctionnent mais ils nécessitent un accès au système au niveau administrateur. Une gravité à relativiser….