Secu

Les révélations du panorama des cybermenaces 2024 de l’ANSSI

Par Laurent Delattre, publié le 17 mars 2025

Des cybercriminels toujours plus rapides à exploiter les failles, des États qui affûtent leurs outils d’espionnage, des hacktivistes qui profitent du moindre contexte politique pour frapper… Le dernier rapport de l’ANSSI met en lumière l’ampleur des attaques ciblant les infrastructures critiques françaises tout en invitant les entreprises à durcir leurs défenses et ne pas relâcher leurs investissements cyber.

Alors que le contexte géopolitique a rarement été aussi tendu et que l’année 2024 a été riche en élections et en grands évènements internationaux (à commencer bien sûr par les jeux olympiques et paralympiques de Paris) – autant de conditions amplifiant les opportunités pour les acteurs malveillants qu’ils soient étatiques ou cybercriminels – la publication du « Panorama de la cybermenace 2024 » par l’ANSSI possède forcément une saveur particulière et un intérêt renouvelé.

Ce document, qui, de par sa provenance, fait forcément référence pour les professionnels de la cybersécurité, analyse les incidents majeurs survenus en France au cours de l’année écoulée et dresse un tableau toujours aussi préoccupant d’un écosystème cyber en pleine mutation.

Bien sûr l’ANSSI n’intervient que sur les incidents majeurs les plus marquants pour les infrastructures et l’économie du pays et de ses grandes organisations. Ce qui donne un prisme un peu différent de celui de la plupart des éditeurs de sécurité. Avec plus de 4.386 événements de sécurité traités en 2024 – soit une augmentation de 15% par rapport à 2023 – l’ANSSI confirme que les attaquants, qu’ils soient liés à l’écosystème cybercriminel ou à des États comme la Chine et la Russie, constituent les principales menaces pour les systèmes d’information les plus critiques du pays.

Cinq grandes thématiques ressortent de ce rapport :

1. Les vulnérabilités des équipements de sécurité exploitées massivement

Sans surprise, le rapport 2024 de l’ANSSI pointe une nouvelle fois sur les faiblesses persistantes au sein des systèmes d’information qui offrent aux cyberattaquants des opportunités quasi permanentes d’intrusion. Plus de la moitié des opérations de cyberdéfense de l’ANSSI ont eu pour origine l’exploitation de vulnérabilités sur ces équipements.

« Les pare-feux, passerelles VPN ou passerelles de filtrage font l’objet d’attaques systématiques dès la publication d’une vulnérabilité », souligne l’agence qui constate que ces équipements « ne sont pas forcément bien sécurisés par défaut ».

Les chiffres sont éloquents : neuf des vulnérabilités les plus exploitées en 2024 affectent des équipements de sécurité en bordure de systèmes d’information, avec des scores CVSS particulièrement élevés (jusqu’à 10/10 pour certaines). Les équipements des éditeurs Ivanti, Palo Alto Networks, Fortinet (avec notamment la faille CVE-2024-47575 de FortiManager) et Check Point figurent parmi les cibles privilégiées, ce qui traduit davantage la popularité de ces équipements en France qu’une plus grande vulnérabilité. Ainsi, la compromission d’équipements Edge (avec en exemple celui des pare-feux Palo Alto et leur vulnérabilité CVE-2024-3400) montre que, même après publication de correctifs, les attaquants n’hésitent pas à exploiter ces brèches pour compromettre l’ensemble du SI.

L’ANSSI s’inquiète – comme tous les experts – du délai de plus en plus court entre la publication d’une vulnérabilité et son exploitation. Quelques jours, parfois même quelques heures, suffisent, ce qui laisse peu de temps aux organisations pour appliquer les correctifs nécessaires. Il est donc essentiel pour les organisations d’adapter à cette célérité leur capacité de détection des vulnérabilités et de priorisations des remédiations.

Le rapport insiste également sur les faiblesses techniques – telles que des configurations inadéquates d’annuaires Active Directory ou l’utilisation prolongée de systèmes obsolètes qui facilitent la latéralisation et l’escalade de privilèges. Deux chiffres interpellent : 82 % des postes sont toujours sous Windows 10 à quelques mois de la fin de vie du système et 36 % des serveurs Windows sont sous des versions dépassées !

Concernant Active Directory, l’ANSSI met en avant les mauvaises pratiques qui tardent bien trop à être corrigées : le positionnement de l’attribut SPN, trop de mots de passe Admin inchangé depuis plus de 3 ans (l’ANSSI a même constaté des mots de passe inchangés depuis 25 ans !), des permissions d’enrôlement sur les modèles ou conteneurs de certificats (autrement dit une mauvaise configuration de l’infrastructure de gestion des clés Microsoft AD-CS), des permissions « dangereuses » sur des comptes non privilégiés…

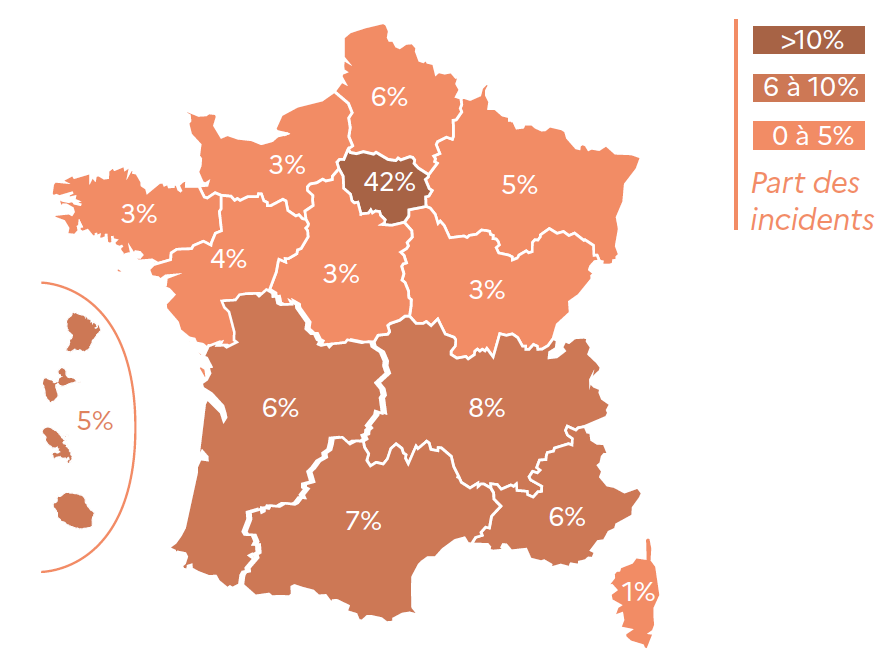

Répartition par région des incidents traités

par l’ANSSI

La menace cyber affecte toutes les régions du territoire français mais elle reste très proportionnelle à l’activité économique et aux usages numériques de chaque région.

2. Le rançongiciel, une menace persistante qui se réorganise

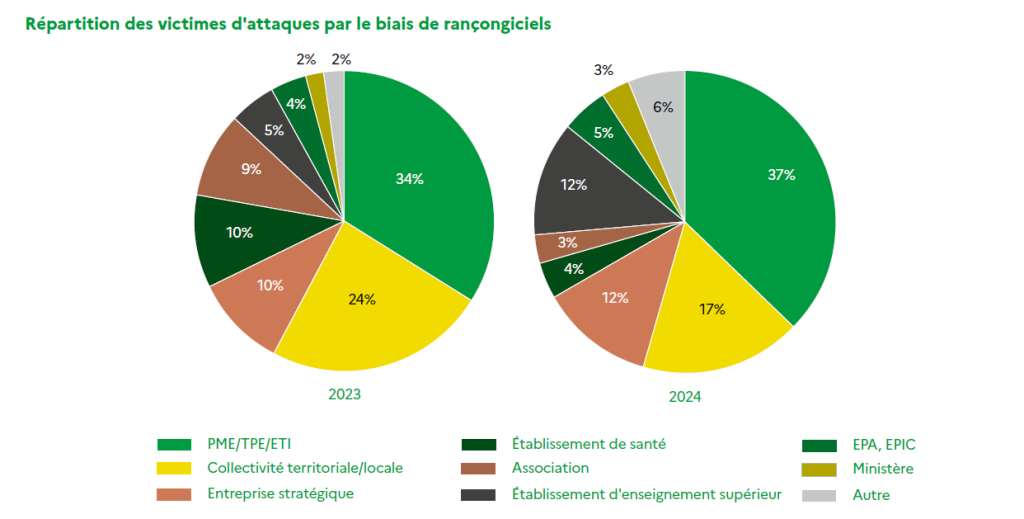

Avec 144 compromissions par rançongiciel portées à la connaissance de l’ANSSI en 2024, ce type d’attaque continue de mobiliser intensivement les équipes d’experts de l’agence, même si la menace reste à un niveau comparable à 2023. Les petites et moyennes entreprises demeurent les principales victimes (37%), mais l’agence note une augmentation significative des attaques visant les établissements d’enseignement supérieur (12% contre 5% en 2023).

Durant les Jeux Olympiques et Paralympiques de Paris 2024, deux incidents marquants ont été signalés :

– Le rançongiciel BrainCipher a compromis le réseau du Grand Palais RMN,

– Le rançongiciel WhiteRabbit a visé l’Université Paris-Saclay.

Dans ces deux cas, les dispositifs de segmentation des réseaux et les réponses rapides ont permis de préserver la continuité des événements.

Mais la stabilité du niveau de cette menace doit aussi beaucoup à quelques succès internationaux des forces cyber. « Le démantèlement partiel du groupe LockBit en février 2024 puis l’exit scam du groupe BlackCat ont participé à désorganiser temporairement l’écosystème des groupes de rançongiciels », observe l’ANSSI. Ces opérations ont provoqué une réorganisation de l’écosystème, avec l’émergence de nouveaux groupes comme RansomHub et Hunters International.

L’ANSSI confirme par ailleurs que les souches de rançongiciels les plus actives en 2024 ont été LockBit 3.0 (15%), RansomHub (7%) et Akira (7%). Le rapport note également l’utilisation accrue d’infostealers dans les chaînes d’infection menant au déploiement de rançongiciels, témoignant d’une professionnalisation continue des cybercriminels.

Au final, on retiendra que le ransomware reste une menace majeure qui ne cesse d’évoluer dans ses techniques et ses pratiques. Cette menace impose à tous un renforcement de la surveillance des systèmes, l’adoption de dispositifs de détection et réaction, la mise en œuvre de segmentations plus fines des réseaux et de solides pratiques de sauvegarde (y compris hors site).

3. La chaîne d’approvisionnement, maillon faible persistant

La sécurisation des liens entre une organisation et ses partenaires est aujourd’hui plus critique que jamais. Une nouvelle fois, le panorama de l’agence alerte sur les attaques visant la chaîne d’approvisionnement, une préoccupation croissante. « Ces attaques sont en constante expansion depuis la fin des années 2010 et illustrent combien la maîtrise du SI, de ses interconnexions et de ses dépendances est un enjeu majeur pour les organisations », souligne l’ANSSI.

Cette stratégie d’attaque, consistant à compromettre un prestataire ou un logiciel pour atteindre des cibles finales, a ainsi été observée à plusieurs reprises en 2024. L’agence rapporte notamment la compromission d’un sous-traitant informatique étranger intervenant au profit de plusieurs grandes entreprises françaises, permettant ainsi à des attaquants de consulter et d’exfiltrer des données d’intérêt.

Dans le domaine des logiciels, l’attaque ciblant le projet XZ Utils, utilisé dans de nombreuses distributions Linux, a été particulièrement marquante. Cette opération sophistiquée, qui s’est déroulée sur environ trois ans, a permis à son auteur d’obtenir la position de co-mainteneur du projet et d’y introduire des modifications malveillantes.

À LIRE AUSSI :

Mais l’ANSSI constate aussi des compromissions par les fournisseurs de technologie et par les prestataires. L’exemple le plus marquant donné par l’agence, sans nommer les cibles, est celui d’une entreprise d’infogérance qui en octobre dernier a été compromise par un ransomware Qilin menant au chiffrement ou à l’exfiltration de données d’une trentaine de ses clients. « L’attaquant aurait notamment tiré profit du déploiement de solutions d’accès à distance par l’infogérant chez ses clients pour accéder et chiffrer des postes de travail de ces derniers. Pour au moins l’un d’entre eux, l’attaquant est parvenu à se latéraliser sur le SI, à y déposer des outils malveillants et à en exfiltrer des données sensibles » explique l’ANSSI.

4. Un espionnage stratégique sur des secteurs critiques

Les attaques à finalité d’espionnage ont particulièrement mobilisé les équipes de l’ANSSI en 2024. Le rapport met en évidence le ciblage intense du secteur des télécommunications, avec plusieurs compromissions importantes de systèmes d’information d’opérateurs français.

« Ces attaques témoignent d’une bonne connaissance des protocoles de communication spécifiques au secteur et se concentrent sur des équipements peu conventionnels ou rarement supervisés par des solutions de sécurité », précise l’agence.

Les acteurs étatiques, notamment ceux liés à la Russie et à la Chine, restent, sans surprise, très actifs. Le mode opératoire APT28, associé au service de renseignement militaire russe (GRU), a poursuivi ses opérations contre des entités appartenant aux secteurs gouvernemental, diplomatique et de la recherche. De leur côté, les acteurs chinois ont étendu leur champ d’action en 2024, ciblant des entités en Afrique et dans les Caraïbes, en plus de leur terrain traditionnel en Asie.

Le rapport mentionne également des opérations d’espionnage attribuées à des acteurs iraniens visant notamment des think tanks et des organismes de recherche français.

Au passage, on notera que l’ANSSI s’inquiète d’une utilisation croissante de réseaux d’anonymisation – regroupant des machines compromises ou louées –, qui complique la traçabilité des attaques et permet une industrialisation des moyens offensifs. « La particularité de ces réseaux d’anonymisation réside dans le grand nombre de machines impliquées et l’industrialisation de leur infection » précise l’ANSSI. « Composés de plusieurs centaines, voire milliers, d’équipements compromis ou loués, ils augmentent le coût de la défense contre les attaques informatiques en faisant évoluer les infrastructures attaquantes et les TTP. L’utilisation d’équipements réseau légitimes dans ces infrastructures complique également la détection et le blocage, puisqu’il est difficile de discriminer le trafic malveillant ». Les réseaux d’anonymisation introduisent de nouveaux paradigmes. Contrairement à l’idée traditionnelle que les attaquants contrôlent entièrement les infrastructures d’attaque, ces réseaux sont administrés par des entités indépendantes. Ces infrastructures ne sont pas contrôlées par un groupe d’attaquants spécifique et semblent être utilisées conjointement par différents groupes.

Autre évolution notable et inquiétante, le nombre croissant d’outils initialement développés par des acteurs étatiques (ex. le mode opératoire Nobelium) qui se retrouvent désormais chez les cybercriminels, traduisant une porosité plus forte entre les différentes catégories d’attaquants. L’ANSSI constate notamment un partage de codes, d’infrastructures et de prestataires entre divers groupes d’attaquants chinois, ce qui complique l’attribution des attaques à un groupe spécifique. Par exemple, les campagnes du groupe Volt Typhoon, potentiellement utilisé pour des pré-positionnements en vue de déstabilisation et attribué à la Chine par les Five Eyes, se distinguent par leur discrétion. Au-delà de l’utilisation du réseau d’anonymisation KV Botnet, ce groupe emploie des techniques de « Living off the Land » (méthode d’attaque informatique qui utilise des outils légitimes et natifs présents dans le système cible pour mener des activités malveillantes) et des précautions de sécurité opérationnelle pour éviter la détection. Les opérateurs de Volt Typhoon évitent, par exemple, d’utiliser des identifiants de connexion en dehors des heures de travail standard de leurs cibles pour ne pas générer d’alertes de sécurité.

5. La montée en puissance des attaques à but de déstabilisation

L’année 2024 a été marquée par une hausse des attaques à finalité de déstabilisation, notamment opérées par des groupes hacktivistes. Ces actions sont souvent liées à l’actualité internationale, comme les conflits en Ukraine et au Proche-Orient ou l’arrestation du fondateur de Telegram.

L’ANSSI n’a certes pas traité d’incident issu d’actions de sabotage par un acteur avancé. « Ce type d’actions ciblant des SI critiques a plutôt été observé dans des contextes de tensions géopolitiques, mené par des acteurs étatiques ou engagés dans les conflits, afin de déstabiliser et amoindrir les capacités adverses voire appuyer des objectifs militaires ».

Néanmoins, l’ANSSI révèle dans son rapport « une tentative notable de compromission à des fins de déstabilisation recensée le 25 juillet 2024, la veille de la cérémonie d’ouverture des JOP 2024. L’ANSSI a été informée de la compromission d’une entreprise opérant la gestion de bornes d’affichage publicitaire. Le mode opératoire d’attaque Haywire Kitten, opéré selon le FBI par l’entreprise iranienne Emennet Pasargad au profit du Corps des gardiens de la révolution islamique, aurait tenté, infructueusement, de détourner les bornes gérées par l’entreprise dans le but d’afficher des photomontages dénonçant la participation des athlètes israéliens aux JOP 2024. Une fois découverte, l’attaque a pu être rapidement enrayée grâce au travail de l’ensemble de l’écosystème français impliqué dans la cybersécurité des JOP 2024 ».

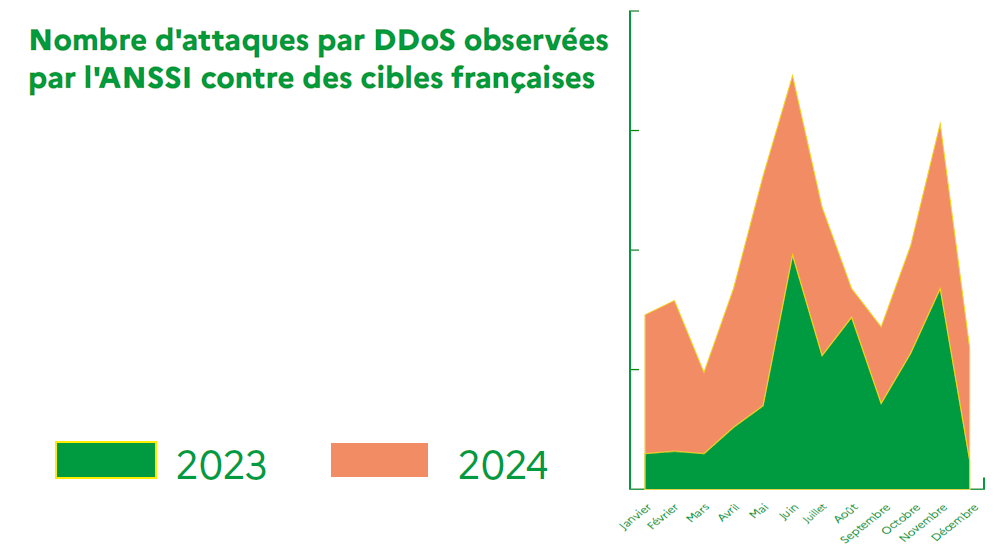

Surtout, l’agence constate que les attaques par déni de service distribué (DDoS) ont connu une intensité particulière, avec un doublement de ce type d’attaque par rapport à 2023 et une activité accrue pendant la période des JOP 2024. Certaines de ces attaques ont eu des conséquences importantes, comme celle visant le Réseau interministériel de l’État (RIE) en mars 2024, qui a perturbé l’activité de plusieurs ministères pendant plusieurs jours.

Plus inquiétant encore, l’ANSSI note l’émergence d’une nouvelle forme d’attaque visant des petites installations industrielles, principalement utilisées pour la production d’énergie renouvelable. « Si les conséquences de ces attaques restent limitées, elles représentent une évolution vers une logique de sabotage pour laquelle une vigilance s’impose », prévient l’agence.

Les défis des DSI et RSSI pour 2025

Face à ces menaces en constante évolution, les DSI et RSSI auront encore bien du pain sur la planche en 2025. La lecture du rapport de l’ANSSI est en ce sens éclairante et invite les organisations à redoubler d’efforts et d’investissements pour renforcer leur cyber-résilience. L’agence française insiste encore et toujours sur le durcissement des configurations Active Directory, la supervision accrue des équipements de sécurité à l’Edge, la réduction de l’exposition sur Internet, la segmentation des réseaux, etc. Le rapport rappelle également l’importance des plans de continuité et de reprise d’activité.

Avec l’intensification des attaques visant la chaîne d’approvisionnement, les organisations devront porter une attention particulière à la sécurité de leurs prestataires et des logiciels qu’elles utilisent. L’ANSSI recommande de clarifier les responsabilités en matière de supervision et de maintien en condition de sécurité des équipements, particulièrement lorsqu’ils sont gérés par des tiers.

Sans surprise, l’agenda cyber des DSI et RSSI en 2025 sera ainsi placé sous le signe de la vigilance proactive, de l’anticipation permanente et d’investissements ciblés pour mieux contrer des menaces toujours plus sophistiquées. Ce rapport de l’ANSSI est aussi une façon de rappeler que lorsqu’on y met l’énergie et les moyens, la cyber-sécurité « ça marche », comme l’ont prouvé les JOP de Paris, à condition toutefois de maintenir les efforts ! Comme le dit l’adage désormais bien connu, « la cybersécurité n’est pas une destination mais un voyage permanent… »

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :