Secu

Moins de vulnérabilités critiques chez Microsoft mais…

Par Laurent Delattre, publié le 20 août 2024

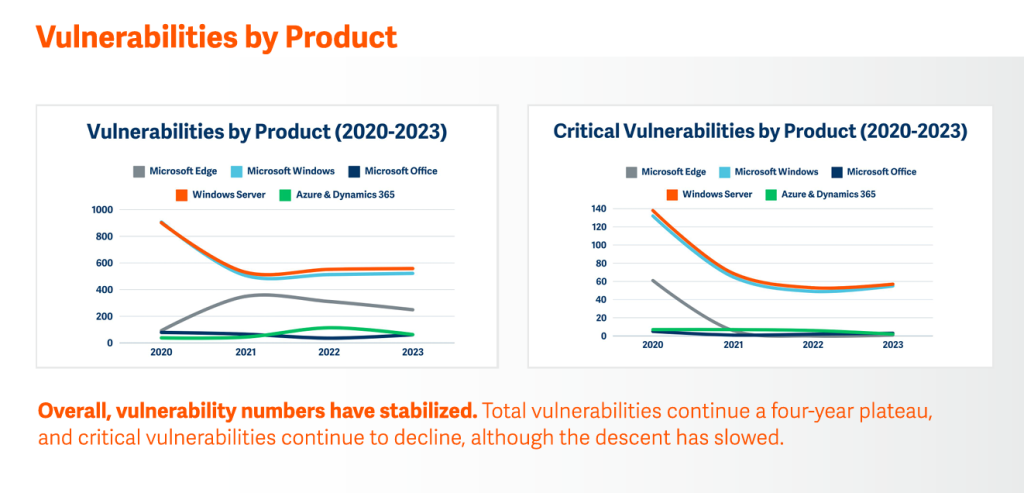

Le nouveau rapport Beyond Trust sur les vulnérabilités Microsoft montre que l’éditeur reste sous pression pour moderniser des composants anciens, sources de risques persistants. Tandis que certaines catégories de failles reculent, les vulnérabilités critiques liées à Windows et aux services hérités montrent les limites des efforts accomplis. Mais les améliorations dans Azure témoignent néanmoins d’une dynamique positive pour le durcissement des environnements cloud.

À en croire le Cesin et le Clusif, RSSI et DSI sont, depuis quelques années déjà, désespérés face à la croissance des vulnérabilités logicielles qui fragilisent leurs systèmes d’information et leurs défenses cyber. Le dernier rapport Beyond Trust leur apportera peut-être un peu de réconfort, tout du moins en ce qui concerne les vulnérabilités d’un éditeur clé des infrastructures IT : Microsoft.

Certes, il n’y a vraiment pas de quoi crier « victoire » ou sabrer le champagne. Mais l’an passé, le nombre de vulnérabilités dans les logiciels et services Microsoft a diminué de 5% après un pic en 2022. Plutôt une bonne nouvelle pour l’éditeur dont les pratiques Cyber sont dans le collimateur des autorités américaines depuis un an (cf. ci-dessous). Le groupe a d’ailleurs réagi en lançant sa Secure Future Initiative (SFI) et refaisant de la cybersécurité la grande priorité de l’entreprise et de chacun de ses collaborateurs.

Au chapitre des bonnes nouvelles, les failles cloud de Microsoft Azure et Dynamics 365 ont été quasiment divisées par deux, passant de 114 failles annuelles à 63 failles.

Le navigateur Edge, qui s’appuie sur le code source de Chrome, reste un élément sensible : 249 failles ont été découvertes l’an dernier mais une seule était jugée vraiment critique.

Malheureusement, ces bonnes nouvelles ne masquent pas deux réalités plus sombres :

1/ Windows reste le talon d’Achille de la sécurité Microsoft

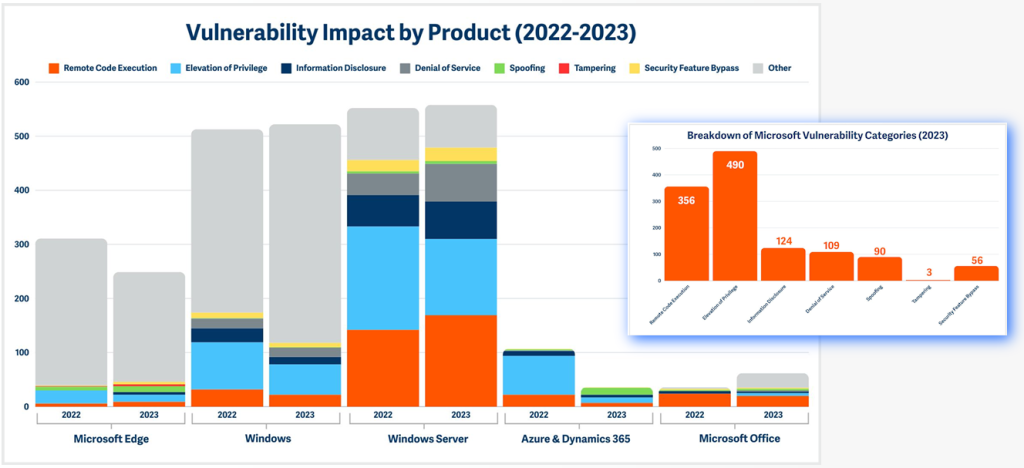

Windows aussi bien sur les postes que sur les serveurs reste truffé de vulnérabilités. Sur les postes, 522 vulnérabilités ont été découvertes l’an dernier dont 55 étaient « critiques ». Sur les serveurs, 558 vulnérabilités ont été mises en évidence dont 57 étaient « critiques ».

Windows et Windows Server demeurent les principales sources de vulnérabilités critiques chez l’éditeur. Le système ancestral de Microsoft continue en réalité de souffrir de son âge. « Il existe des zones des systèmes d’exploitation Windows avec du code vieux de près de 20 ans, souvent oublié depuis longtemps, qui peut revenir nous hanter – même sur les dernières versions de Windows » expliquent ainsi les auteurs du rapport. La plupart des vulnérabilités critiques repérées dans ces systèmes proviennent en effet de ces codes les plus anciens nichés au cœur du système. Les chercheurs de Beyond Trust constatent néanmoins que « au fil du temps, ces risques associés aux lignes de programmation les plus anciennes diminuent progressivement à mesure que la longue liste des services et fonctionnalités est modernisée ».

2/ Les graves vulnérabilités RCE et EoP dominent toujours

Les vulnérabilités par déni de service ont augmenté de 51 % pour atteindre l’an dernier le chiffre record de 109, avec une augmentation spectaculaire de 190 % pour le Spoofing, qui est passé de 31 à 90.

Les vulnérabilités de type « RCE » (Remote Code Exécution, ou exécution de code malveillant à distance) sont également en augmentation de 13% pour atteindre un nouveau record : 356 vulnérabilités de ce type ont été découvertes l’an dernier.

Enfin, les vulnérabilités permettant une élévation de privilèges demeurent la principale catégorie de vulnérabilités découvertes. Ce n’est pas très surprenant puisque c’est aussi le type de vulnérabilités les plus recherchées par les cybercriminels et par les Pentesters. La bonne nouvelle, c’est qu’elles sont malgré tout en baisse, passant de 715 vulnérabilités de ce type en 2022 à 490 vulnérabilités en 2023. On notera au passage que Microsoft semble avoir réalisé un effort particulier pour durcir davantage son Cloud, le principal gain étant attribuable à Azure : si 72 vulnérabilités EoP (Elevation of Privileges) avaient été repérées en 2022, seulement 10 ont été découvertes en 2023 (soit une baisse de 86%).

Un dernier mot sur le cas Microsoft Office. Les résultats de ce rapport 2024 ne sont pas très significatifs (62 vulnérabilités dont 3 critiques) car l’essentiel des vulnérabilités repérées proviennent d’un même module (MSOSPECTRE.DLL) qui visait à permettre l’intégration d’objets 3D issus de SketchUp dans la suite bureautique. Une fonctionnalité qui s’est révélée bien trop risquée et a finalement poussé l’éditeur à retirer cette compatibilité par défaut, au final peu utilisée.

Néanmoins, BeyondTrust rappelle que la suite a quand même connu d’autres failles majeures avec notamment un énorme bug Outlook (CVE-2023-23397) permettant une élévation de privilèges sans la moindre interaction préalable de l’utilisateur mais également avec une faille CVE-2023-36884 qui permettait au groupe de hackers russes RomCom de contourner les protections « Mark of the Web » de Microsoft pour exécuter du code malveillant à distance.

Cette onzième édition du rapport des vulnérabilités Microsoft réalisé par BeyondTrust souligne une nouvelle fois la fragilité des logiciels qui animent les infrastructures informatiques même si le nombre de nouvelles failles découvertes chaque année semble plus ou moins se stabiliser depuis 4 ans. Il sera très intéressant d’observer les évolutions des courbes de BeyondTrust dans les prochaines années afin de mesurer l’efficacité de l’initiative SFI que Microsoft met progressivement en œuvre depuis le début de l’année.

Une année difficile pour la cybersécurité chez Microsoft

La publication d’un rapport incendiaire du CSRB l’été dernier a durement corné l’image de Microsoft en matière de bonnes pratiques cybersécurité. Un rapport qui semble avoir néanmoins joué le rôle d’électro-choc, de « wake up call » comme disent les Anglo-saxons. L’éditeur semble en effet avoir pris conscience de la nécessité de transformer sa culture interne en la matière et d’insuffler un nouvel élan cyber dans ses pratiques. Si vous n’avez pas suivi les événements de ces derniers mois, voici une liste d’articles clés (par ordre chronologique) pour bien comprendre la situation et la réaction de la firme de Redmond :

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :