Secu

Pas de cessez-le-feu sur le front de la cybersécurité

Par Alain Clapaud, publié le 21 février 2024

La 24e édition du Panorama de la cybercriminalité du Clusif dresse le bilan d’une année 2023 agitée. Attaques de rançongiciels, raids sur les infrastructures cloud, campagnes de désinformation à répétition : ces menaces devraient encore accaparer les équipes de sécurité en 2024.

LockBit, Cl0p, HIVE, ALPHV (BlackCat), Lazarus, tous ces noms de groupes d’attaquants ont marqué l’année 2023 de leurs actions malveillantes. Comme le soulignait Benoît Fuzeau, président du Clusif lors de la conférence annuelle Panocrim, l’année 2023 fut particulièrement agitée sur le front cyber, et 2024 s’annonce du même acabit. En la matière, le CESIN ne disait pas autre chose dans son baromètre cybersécurité de l’année écoulée.

Avec plus de 1 700 attaques d’ampleur réussies depuis sa création en 2019, LockBit s’impose comme le numéro 1 mondial du rançongiciel. On se souvient des raids contre l’Hôpital de Corbeil- Essonnes, contre La Poste Mobile ou Thales à deux reprises. Après lui, BlackCat a été l’un des groupes de rançongiciel les plus prolifiques en 2023. On lui attribue 300 M$ de rançons collectées auprès d’un millier de victimes. En 2022, il avait signé des attaques sur Akka Technologies et Conforama.

De façon ironique, ces deux groupes ont été plus ou moins récemment démantelés. Le site de BlackCat a été fermé en décembre 2023 avant de réouvrir ailleurs en début d’année mais avec des activités perturbées. Quant à LockBit, ses infrastructures réparties ont été saisies et ses activités mis à l’arrêt par l’opération internationale Cronos mi-février.

Preuve que les « good guys » peuvent aussi agir et connaître quelques victoires. Même si le répit est de courte durée.

Deux victoires contre des activités malveillantes de « Ransomware as a Service » qui ne doivent pas faire oublier les autres menaces.

Outre cette activité d’extorsion, David Grout, CTO de Google Cloud Security, pointe également le business florissant des « infostealers » ou voleurs de données, au sein d’un écosystème très évolué : « C’est un marché ultra dynamique qui s’appuie sur une formule de type Malware as a Service. Des places de marché sont apparues pour commercialiser les outils et les contenus volés. »

À LIRE AUSSI :

Le cloud, cible prioritaire

En parallèle à cette activité, les infrastructures cloud attirent de plus en plus les attaquants. Le rapport « 2023 Cloud Security Study » de Thales pointe l’augmentation des volumes de données sensibles stockées dans le cloud (40 % contre 26 % précédemment).

Le rapport relève aussi le manque de maîtrise des processus de production chez les fournisseurs et leurs clients, avec des problèmes de configuration, de conception ou de vulnérabilités qui conduisent à des fuites de données.

Même les géants du cloud comme Microsoft, Google ou GitHub n’ont pas été à l’abri ces derniers mois. Les attaques sur les environnements cloud ont ainsi progressé de 60 % en Asie, de 50 % en Europe et de 28 % en Amérique du Nord. Désormais, les attaquants exploitent les CVE (vulnérabilités) récentes en priorité dans le cloud plutôt que sur site.

À ces attaques informatiques « classiques » s’ajouteront immanquablement de nouvelles menaces nées de l’usage des IA génératives par les hackers, qu’il s’agisse de manipulation de l’information (deepfakes) ou de perfectionnement des modes d’attaque. La surface d’attaque augmentant notamment avec les JO de Paris, 2024 sera une année particulièrement sensible en matière de risques cyber.

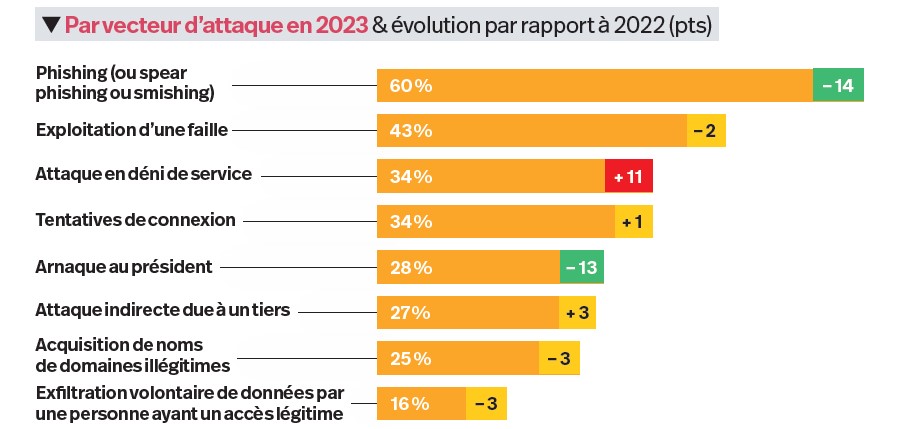

Moins d’attaques par phishing, plus par déni de service

Selon le baromètre 2024 de la cybersécurité du Cesin cette fois, une entreprise sur deux (49 %) a subi au moins une cyberattaque réussie en 2023 : c’est plus qu’en 2022 (45 %), mais moins qu’en 2021 (54 %) ou 2020 (57 %). En baisse notable, le phishing reste le mode d’attaque le plus fréquent. Les attaques par déni de service progressent, elles, fortement.

Par ailleurs, 39 % des répondants estiment être victimes d’attaques opportunistes, mais d’autres y voient des conséquences de la shadow IT (35 %), de vulnérabilités résiduelles permanentes (34 %) et de négligences ou erreurs de manipulation (33 %). Autant de points à améliorer en 2024…

À LIRE AUSSI :

À LIRE AUSSI :