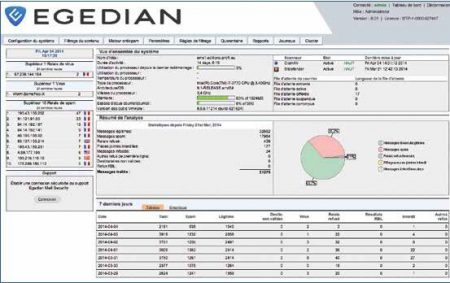

Egedian lance sa solution de sécurisation d’e-mails

Egedian propose une nouvelle solution de filtrage des e-mails. Baptisé Egedian Mail Security, cet outil clé en main assure la protection des environnements e-mails contre les spams, le phishing, les virus et les Trojan. Il s’adresse […]