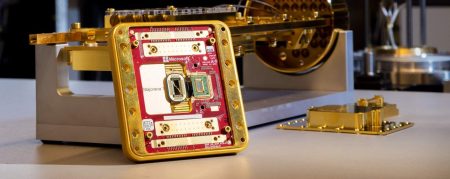

Cyberdéfense : le gouvernement veut se doter d’une force de frappe numérique

Salué par le sénateur Jean-Marie Bockel, le nouveau « Livre blanc sur la défense et la sécurité nationale » préconise la création de forces opérationnelles pour le cyberespace, au même titre que pour la terre, l’air […]